Tecnología

Las selfies pueden usarse para medir la presión arterial (+Video)

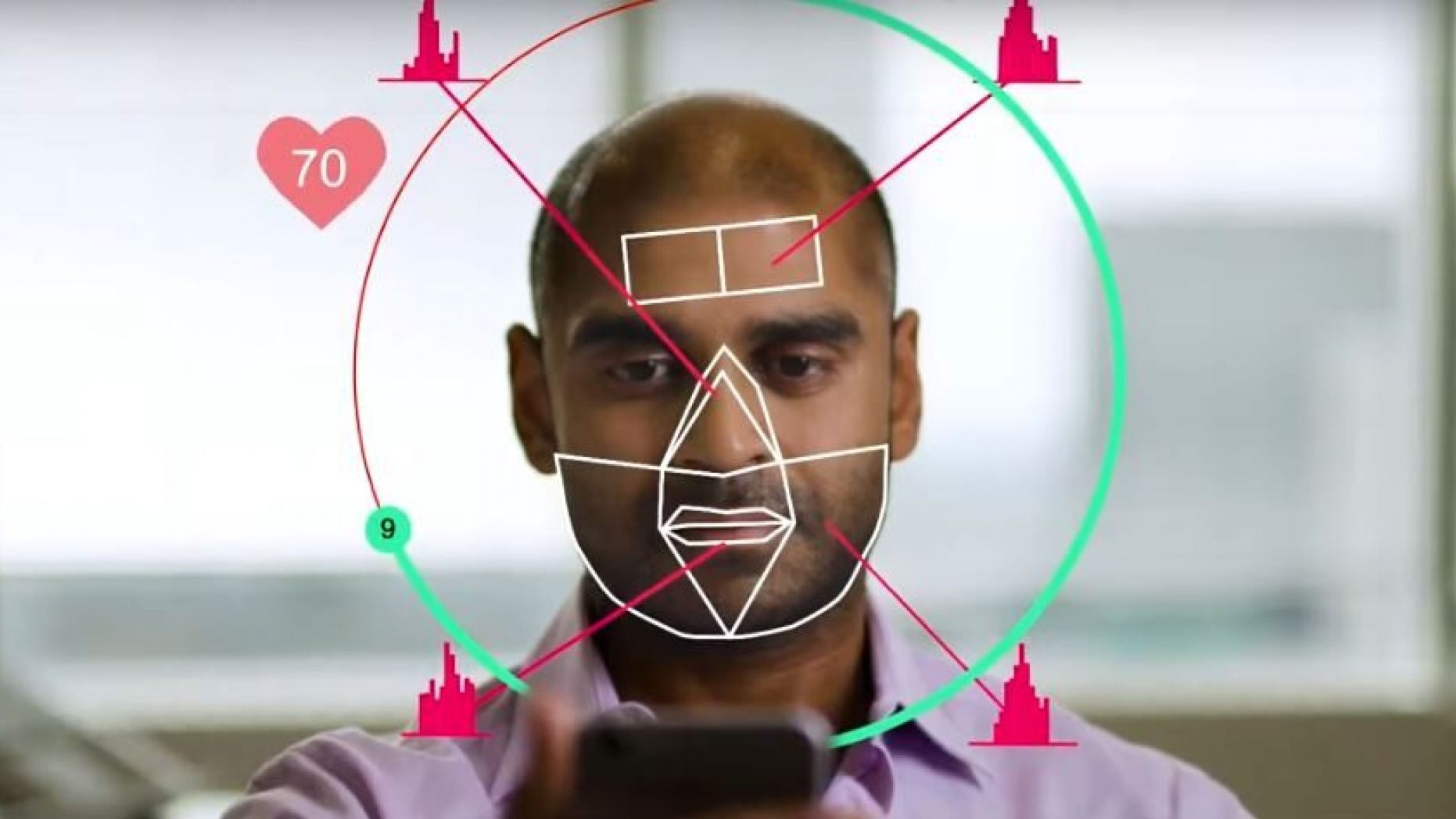

Las selfies, podrían tener un propósito de salud vital más allá de simplemente aumentar su autoconfianza o mostrar sus beneficios posteriores al entrenamiento físico, también pueden usarse para medir la presión sanguínea.

En un nuevo estudio, los investigadores de la Universidad de Toronto descubrieron una manera de medir con precisión la presión arterial con la cámara de su teléfono celular mediante el desarrollo de una tecnología conocida como imágenes ópticas transdérmicas (TOI, por sus siglas).

Video cortesía del canal de Youtube de la Universidad de Toronto

Los sensores ópticos en los teléfonos inteligentes pueden capturar la luz roja reflejada por la hemoglobina debajo de nuestra piel, lo que permite a TOI visualizar y medir los cambios en el flujo sanguíneo, según un comunicado de prensa que acompaña al estudio.

Al medir la naturaleza translúcida de la piel facial, los investigadores pudieron medir la presión sanguínea de 1328 adultos canadienses y chinos capturando videos de dos minutos de sus caras con un iPhone.

Tecnología de imágenes que puede salvar vidas

“En el video capturado por la tecnología, puede ver cómo fluye la sangre en diferentes partes de la cara y a través de este flujo y reflujo de sangre en la cara, puede obtener mucha información”; dijo Kang Lee, el autor principal del estudio y profesor de psicología aplicada y desarrollo humano en el Instituto de Estudios de Educación de Ontario; en un comunicado de prensa.

Lee también es cofundador de Nuralogix, una startup que lanzó una aplicación llamada Anura, que permite a las personas probar el software de imágenes ópticas transdérmicas por sí mismas; dándoles la posibilidad de grabar un video de 30 segundos de su cara y recibir mediciones para niveles de estrés y frecuencia cardíaca en reposo.

Kang Lee dijo en un comunicado que se necesita más investigación para asegurarse de que las mediciones sean lo más precisas posible; explicando, por ejemplo, que el estudio no evaluó a personas con piel muy oscura o muy clara.

Científicos descubren que las selfies pueden usarse para medir la presión arterial. Foto: fuentes.

Aun es necesario realizar mejoras al sistema

“Con el fin de mejorar nuestra aplicación para que sea utilizable, particularmente para las personas con hipertensión, necesitamos recopilar muchos datos de ellos; lo cual es muy difícil porque muchos de ellos ya están tomando medicamentos”, explicó Kang Lee.

“Éticamente, no podemos decirles que no tomen medicamentos; pero de vez en cuando, tenemos participantes que no toman medicamentos para que podamos obtener personas hipertensas e hipotensas de esta manera”.

Los científicos dijeron que hay muchas aplicaciones potenciales para la tecnología, incluida la prestación de servicios de salud para quienes residen en zonas rurales remotas. El estudio fue publicado en la revista llamada: Cardiovascular Imaging.

Con información de: ACN|FoxNews|Redes

No dejes de leer:Diagnóstico del autismo puede ser consistente desde los 14 meses

Tecnología

LG Electronics (LG) recibió 28 reconocimientos en los Premios Red Dot

LG Electronics dio a conocer que recibió un total de 28 galardones en la más reciente edición de los Premios Red Dot.

Entre los múltiples reconocimientos se encuentran dos premios Best of the Best para LG CLOi ServeBot y los hornos de pared de la Serie Transicional Signature Kitchen Suite.

Reconocido con un honor Best of the Best, LG CLOi ServeBot incorpora tecnología innovadora en un diseño elegante con estabilidad en mente.

Para mayor comodidad y versatilidad, el robot autónomo de servicio cuenta con estantes de tres niveles que se pueden ajustar o desmontar según la situación e incluso puede soportar hasta 40 kilogramos, facilitando el movimiento de cargas pesadas.

Ofreciendo un rendimiento de conducción mejorado con seis ruedas y suspensión independiente, el CLOi ServeBot puede incluso moverse de manera estable en suelos inestables.

Equipado con una cámara 3D y un sensor de detección y alcance de luz (LiDAR), el CLOi ServeBot puede reconocer entornos y comunicarse con otros CLOi ServeBot para coordinar movimientos sin puntos de acceso, permitiendo la operación estable de más de diez robots en el mismo espacio simultáneamente.

Con tecnología sobresaliente, el CLOi ServeBot recibió el Premio a la Innovación en CES 2024.

También galardonados con el Best of the Best, los hornos de pared de la Serie Transicional de Signature Kitchen Suite fueron reconocidos por su diseño moderno y minimalista con un elegante acabado mate aterciopelado que eleva el entorno de la cocina.

Ofreciendo una apariencia chic y minimalista, los hornos de la Serie Transicional están equipados con manijas más delgadas que las que se encuentran en los modelos de la Serie Profesional.

Más de los Premios Red Dot que se llevó LG Electronics

Equipados con la tecnología Gourmet AI™ y una cámara de alta definición incorporada, los hornos pueden identificar ingredientes y sugerir automáticamente recetas óptimas en la pantalla.

A través de la aplicación LG ThinQ™, los usuarios pueden monitorear lo que están cocinando en tiempo real e incluso capturar videos y fotos en time-lapse.

LG StanbyME Go, una pantalla portátil de 27 pulgadas integrada en un estuche, fue reconocida como un Producto Innovador y Ganador en los Premios Red Dot de este año

. Completo con un sistema de sonido Dolby Atmos integrado, conectividad HDMI y webOS, StanbyME Go ofrece una experiencia de entretenimiento completa en cualquier lugar que desee.

LG StanbyME Go es la pantalla de entretenimiento móvil ideal con sus altavoces de 40W y un brazo articulado que puede posicionar la pantalla en tres formas diferentes.

Protegido por su estuche de grado militar, los usuarios pueden disfrutar de su contenido dentro y fuera del hogar, llevarlo a eventos deportivos, acampar y a cualquier lugar donde los lleven sus viajes.

Otras innovaciones reconocidas por su diseño sobresaliente incluyen el último televisor, laptop, monitor, altavoz, acondicionadores de aire, lavadoras y secadoras, Styler, sistema de planchado todo en uno, deshumidificador y HydroTower de LG, una combinación de purificador de aire y humidificador.

El Premio Red Dot es uno de los concursos más respetados en el mundo del diseño de productos, diseño de comunicación y conceptos de diseño.

“LG continuará brindando una experiencia cálida e innovadora al cliente con un diseño adaptado a los estilos de vida de los usuarios junto con las soluciones únicas de vida inteligente de la compañía”, comentó Hwang Sung-gul, jefe del Centro de Diseño Corporativo de LG Electronics.

Con información de nota de prensa

Te invitamos a leer

Ciudad de Miami reconoce a hispana por su aporte a expertas profesionales

Infórmate al instante únete a nuestro canal de Telegram NoticiasACN

-

Carabobo14 horas ago

Carabobo14 horas agoHidrocentro desplegó Plan Cayapa en calles de Naguanagua

-

Internacional15 horas ago

Internacional15 horas agoAsesinaron a Landy Párraga exreina de belleza investigada por corrupción en Ecuador (+video)

-

Política16 horas ago

Política16 horas agoMasiva marcha respalda candidatura presidencial de Javier Bertucci en Aragua

-

Carabobo9 horas ago

Carabobo9 horas agoAlcalde Fuenmayor invita a disfrutar de la 19° edición de la Filven Carabobo